Więcej Informacji o projekcie

Sieci 5G bazujące na wielu dostawcach to podejście do rozwoju 5G odmienne od dotychczasowego zakładającego, że dostawca sprzętu (np. Ericsson, Nokia, Huawei) dostarcza całość infrastruktury obejmującej pełen zestaw dedykowanych urządzeń i oprogramowania (tzw. purpose-built network).

Podejście systemu 5G wielu dostawców integruje dostępne standardowe urządzenia ogólnego zastosowania (commercial off-the-shelf, COTS), na bazie których przy wykorzystaniu wirtualizacji wdrażany jest software’owy ekosystem 5G (tzw. sieć wielu dostawców).

Technologia oparta na wielu dostawcach zakłada odseparowanie zarządzania siecią 5G od warstwy sprzętowej (separacja oprogramowania od sprzętu, SW-HW) oraz możliwość budowy sieci w oparciu o wielu dostawców (dostawcy urządzeń, dostawcy oprogramowania modułów sieciowych, dostawcy platformy wirtualizacyjnej).

Technologia ta dotyczy zarówno części radiowej sieci (Radio Access Network, RAN) jak i części szkieletowej 5G (5G Core).

Implementacja RAN bazująca na separacji SW-HW jest technologicznie bardziej skomplikowana z powodu wysokiej efektywności działania wymaganej od części radiowej (operacje realizowane przez RAN są obecnie bardzo zaawansowane) oraz z konieczności definicji wielu otwartych interfejsów między funkcjonalnościami, które nie zostały zdefiniowane przez 3GPP.

Otwarty dostęp radiowy (Open RAN) jest aktualnie analizowany w ramach różnych inicjatyw takich jak O-RAN Alliance.

Interoperacyjność i koegzystencja rozwiązań pochodzących od kilku producentów jest zapewniona przez odpowiednio zdefiniowane specyfikacje techniczne oraz scenariusze testowe.

Zalety technologii bazującej na separacji SW-HW są następujące:

- (1) zapewni ona większą i bardziej uczciwą konkurencję, co ostatecznie obniży koszty (nawet jeżeli początkowo nie będzie to dostrzegalne ze względu na wysokie koszty integracji);

- (2) daje możliwość zaistnienia na rynku mniejszym podmiotom, jak np. twórcy oprogramowania, co w przypadku Polski może być furtką do wdrażania polskich komponentów 5G;

- (3) częściowo rozwiązuje problem zaufania do dostawcy, ponieważ model ten istotnie rozszerza zbiór potencjalnych dostawców, wprowadzając większy wybór pod względem zasięgu sieci, z drugiej zaś strony ułatwia rozwój zakresu funkcji sieciowych i określonych modułów;

- (4) jest to właściwe rozwiązanie dla specyficznych sieci mających określone wymagania.

Mali operatorzy mogą kreować bardziej elastyczne sieci, jeśli główny problem odpowiedzialności za zarzadzanie siecią zostanie rozwikłany (na przykład poprzez wzięcie odpowiedzialności przez jednego dostawcę za kompleksowe zarządzanie różnorodną infrastrukturą).

Natomiast pośród wad wskazuje się:

- (1) dedykowana do danych zastosowań infrastruktura będzie w większości przypadków lepsza pod względem wydajności (część radiowa), a zwłaszcza pod kątem zużycia energii dzięki optymalizacji dedykowanego sprzętu dostosowanego do funkcji sieciowych;

- (2) niektóre zaawansowane rozwiązania technologiczne (np. masywne MIMO) są trudne do wdrożenia w sprzęcie typu COTS i potrzebują specjalizowanych rozwiązań sprzętowych (np. zapewniających akcelerację sprzętową); z tego względu w pierwszych etapach wdrożenia (dopóki COTS nie będzie zapewniał odpowiedniej akceleracji sprzętowej) rozwiązania oparte na COTS mogą wpływać negatywnie na niektóre z oczekiwanych zalet sieci 5G;

- (3) wymaga dodatkowych wysiłków w celu zintegrowania elementów różnych dostawców z siecią;

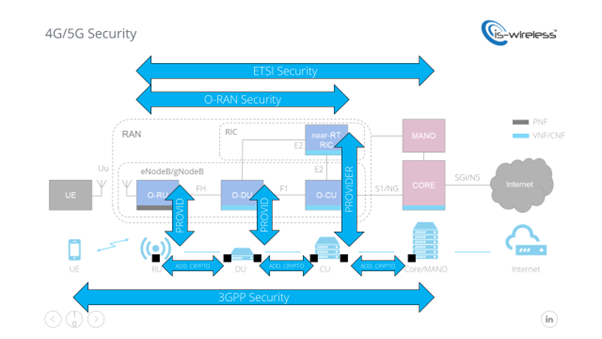

- (4) model zapewnienia bezpieczeństwa dla infrastruktury wielu dostawców nie istnieje i wymaga kompleksowej specyfikacji poziomu bezpieczeństwa pomiędzy różnymi częściami infrastruktury, tak aby sieć wielu dostawców była równie bezpieczna jak klasyczne sieci mobilne projektowane i budowane, według modelu security-by-design, przez jednego dostawcę;

- (5) brak jasno zdefiniowanego modelu rozliczalności/odpowiedzialności za zarządzanie siecią (nie ma jednego dostawcy który byłby odpowiedzialny za całość infrastruktury i zarządzał wszelkimi problemami występującymi w sieci), co ma wpływ na zmniejszenie zainteresowania dużych operatorów.

Podejście sieci wielu dostawców nie jest jeszcze rozpowszechnione w Europie, jednakże można zaobserwować trend na rynku, począwszy od USA, ukierunkowany na wprowadzanie funkcji sieciowych, w dowolnym formacie, do wirtualnej infrastruktury chmurowej w bardzo złożonej i rozproszonej topologii centrów danych obejmujących różne obszary (Edge, Regional, Central), rozmieszczonych nie tylko w chmurach prywatnych, ale także publicznie dostępnych jak Amazon AWS, Google Cloud czy Microsoft Azure.

W Europie, Niemcy i Wielka Brytania również intensywnie inwestują w badania i rozwój tego modelu sieciowego i przeznaczyły duże środki w prace badawcze dotyczące tego typu sieci. Przewiduje się, iż w ciągu 2-3 lat także w Polsce pojawi się szereg wdrożeń opartych na wyodrębnieniu SW-HW i Polska powinna być przygotowana (w oparciu o własne firmy opracowujące komponenty oprogramowania 5G) do uzyskiwania korzyści ze zwiększonego zaufania, które ten model czyni możliwym.

Ponadto, technologia ta jest również bardzo obiecująca pod kątem możliwości włączenia większej liczby graczy do ekosystemu 5G, w tym tych o mniejszym potencjale (tj. MŚP). Szczególnie istotne jest, aby Polska stała się ważnym graczem w obszarze rozwoju sieci i mogła zapewnić, że krajowa infrastruktura krytyczna 5G będzie zawierała kluczowe moduły wytworzone przez krajowych dostawców (np. moduły związane z bezpieczeństwem i prywatnością danych użytkowników, funkcje sieciowe 5G).

Jednakże wymaga to uprzedniego opracowania rozwiązań dla istniejących problemów odnoszących się do kwestii rozliczalności i zapewnienia bezpieczeństwa w tak niejednorodnym modelu.

Niniejszy Projekt odnosi się do problemów bezpieczeństwa 5G i będzie stymulował rozwój modułów 5G przez krajowy podmiot MŚP, tak aby zademonstrować zdolność polskich MŚP do tworzenia specyficznych rozwiązań dla bezpieczeństwa 5G, w ścisłej współpracy z krajowymi ośrodkami badawczymi.

W kontekście istniejących i potencjalnych zagrożeń, otwarcie sieci na wielu nowych dostawców sprzętu i oprogramowania wymaga od operatorów lepszego zarządzania ryzykiem. Konieczne jest zapewnienie precyzyjnej polityki bezpieczeństwa, a nowe oprogramowanie oraz sprzęt powinny być poddawane szczegółowym testom ewaluacyjnym.

Możliwy jest scenariusz, w którym to użyty sprzęt COTS albo dedykowane oprogramowanie są podatne na ataki, bądź też podatności są wprowadzane celowo w postaci tzw. backdoorów. Zezwolenie dużej liczbie dostawców na koegzystencję w sieci operatora może w efekcie doprowadzić do łatwej utraty kontroli nad tym, przez kogo i w jaki sposób dane są przetwarzane, pomimo otwartości interfejsów i modułów.

Dlatego też w Projekcie opracowane zostaną ramy bezpieczeństwa zapewniające wspólny model referencyjny dla dostawców infrastruktury chmurowej i dostawców usług 5G. Będą one ściśle dopasowane do wytycznych organów normalizacyjnych takich jak 3GPP i ETSI NFV, oraz zgodne z wytycznymi UE i realizowanymi pracami normatywnymi w zakresie bezpieczeństwa cybernetycznego.

Ramy te będą służyły jako czynnik umożliwiający rozwój działalności gospodarczej w obszarze nowych zastosowań 5G (jak e-zdrowie, Inteligentne Miasta, edukacja on-line itp.), wyznaczając wysoki poziom zaufania wśród wielu zainteresowanych stron i dostarczając organowi regulacyjnemu dowodów należytej dbałości i należytej staranności w zakresie bezpieczeństwa.

Ramy te będą obejmowały określenie wymogów bezpieczeństwa dla infrastruktury obsługującej system 5G, slicing sieci, legalne przechwytywanie (tzw. Lawful Interception) i łączenie usług pomiędzy operatorami na terytorium Polski (roaming krajowy) oraz z operatorami spoza kraju, ocenę bezpieczeństwa i metodykę testowania, obowiązujące dla chmur prywatnych i publicznych.

W ramach prac badawczych opracowany zostanie bazowy schemat dla zapewnienia bezpieczeństwa odnoszący się do platformy chmurowej Telco Cloud, hostowanej w chmurach prywatnych, hybrydowych bądź publicznych, ukierunkowany na wypracowanie odpowiedniego, skutecznego i podlegającego kontroli ujednoliconego schematu akceptowanego przez różne zainteresowane strony: dostawców usług w chmurze, operatorów sieci, dostawców sprzętu i oprogramowania, zewnętrznych dostawców aplikacji (klientów PaaS), najemców sieci wirtualnych i organów regulacyjnych.